Anwendungsbereich innerhalb der Organisation

Zu Beginn der Einführung eines ISMS legst du den Rahmen fest, in dem das System arbeiten wird. Dazu gehören Fragen wie: Welche Ressourcen werden benötigt? Wer übernimmt welche Rollen? Welche Unternehmenswerte sind besonders schützenswert? Welche Sicherheitsziele werden angestrebt?

Um diese Fragen beantworten zu können, ist es wichtig den Anwendungsbereich des ISMS innherlab der Organsiation festzulegen.

Der „Anwendungsbereich“ oder „Scope“ definiert in Textform die Grenzen und den Anwendungsbereich des ISMS. So ist es in größeren Organisationen üblich, das ISMS nicht für die gesamte Organisation, sondern nur für einzelne Geschäftsbereiche aufzubauen und zu zertifizieren. Aber auch in kleineren Unternehmen ist es möglich, einzelne Bereiche auszuschließen. Wenn der Auslandsstandort, über welchen lediglich der Vertrieb erfolgt, nicht durch das ISMS abgedeckt, so muss dies im Geltungsbereich beschrieben werden. Grundsätzlich gilt jedoch: In kleineren Unternehmen ist es oft praktikabler, ein ISMS unternehmensweit anzuwenden, anstatt sich auf spezifische Geschäftsbereiche zu beschränken.

Definition des Geltungsbereichs

Bei der Definition des Geltungsbereichs, sollte man sich die folgenden Fragen stellen:

- Welche Produkte oder Dienstleistungen sollten aufgrund von Kundenwünschen zertifiziert werden?

- Welche Teile des Unternehmens sollten bzw. müssen aufgrund von regulatorischen Anforderungen (z.B. dem IT-Sicherheitsgesetz) zertifiziert sein?

- Was erwartet die Geschäftsführung oder die Anteilseigner?

Wichtig ist: Im Geltungsbereich müssen die Produkte und Dienstleistungen explizit genannt werden, für welche die Zertifizierung gültig ist.

Beispiel 1:

Der ISMS Geltungsbereich gilt unternehmensweit, dies schließt die eigenentwickelten Softwareanwendungen „Schiffssteuerung“ und den „Schiffsnavigator“ der Werft GmbH mit ein.

Beispiel 2:

Der ISMS Geltungsbereich umfasst die Entwicklungsabteilung der Firma Werft GmbH am Standort Hamburg. Der Kernprozess der Entwicklungsabteilung der Werft GmbH umfasst die Analyse und Verbesserung der Produkte „Schiffssteuerung“ und „Schiffsnavigator“ sowie das Generieren von Innovationen im Kontext der Organisation. Dazu gehören insbesondere die IT der Werft GmbH sowie jegliche Bereiche, in denen Tests an Produkten der Entwicklungsabteilung durchgeführt werden. Der Geltungsbereich schließt aufgrund der Relevanz für die Informationssicherheit zudem Dienstleistungen im Rahmen der Projektarbeit bei Kunden ein.

Außerdem ist die Beschreibung des Geltungsbereichs auch für die eigenen Kunden und andere interessierte Parteien des Managementsystems interessant, da hier nachvollzogen werden kann, welche Bereiche und Themen durch das ISMS abgedeckt sind und welche nicht.

Anwendbarkeitserklärung

Zusammen mit dem Anwendungsbereich, ist die sogenannte Anwendbarkeitserklärung (englisch: SoA – Statement of Applicability) der erste Anhaltspunkt für den Auditor, um sich ein Bild über den Umfang und die Gegebenheiten des ISMS und des Unternehmens zu machen.

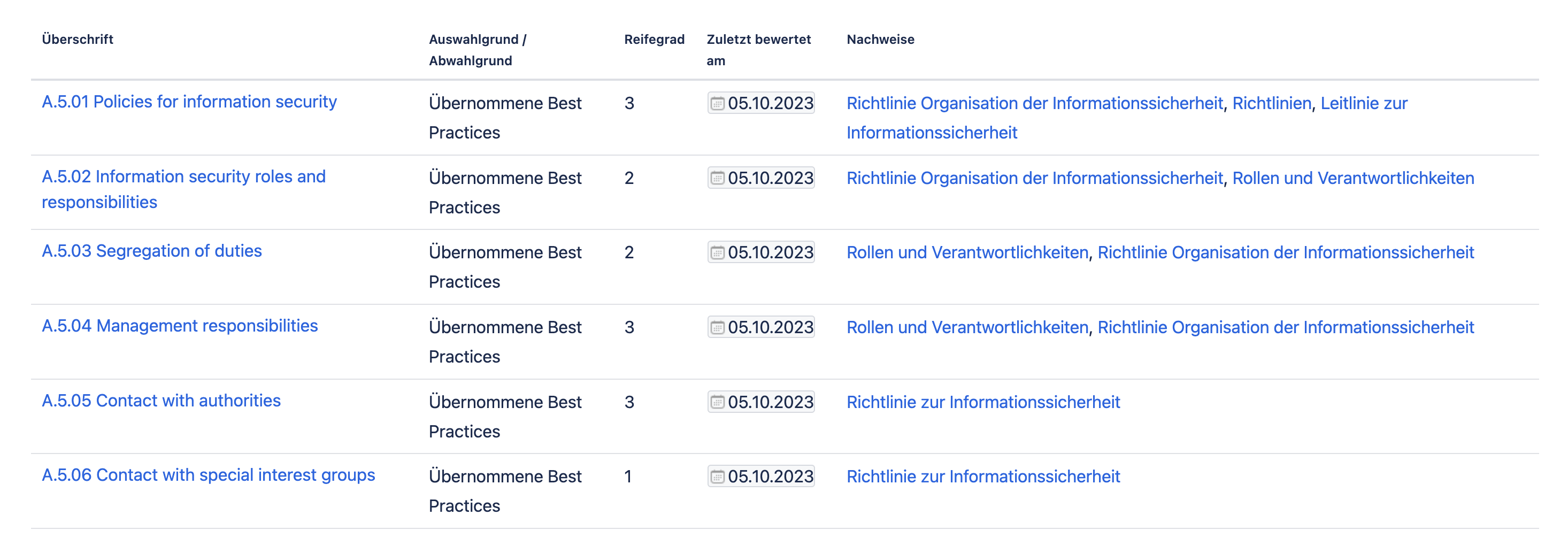

Die Anwendbarkeitserklärung bildet alle 93 Controls aus dem Anhang A der ISO 27001 ab. Im Rahmen der Anwendbarkeitserklärung prüfst und dokumentierst du, welche Controls angewendet werden und begründest die Auswahl.

In Einzelfällen kannst du Controls allerdings auch begründet abwählen, wenn die Vorgaben für den Anwendungsbereich des ISMS nicht zutreffend sind. Unternehmen, die vollständig auf Cloud-Dienste setzen und keine physischen Server oder Datenspeicher vor Ort haben, können beispielsweise argumentieren, dass sie keine speziellen Sicherheitsbereiche oder physischen Schutzbarrieren haben und das Control A.7.06 Working in secure areas abwählen. Wichtig ist jedoch, dass du jede Abwahl eines Controls gut begründest und dokumentierst. Stelle immer sicher, dass das Auslassen eines Controls nicht zu einem erhöhten Risiko für die Organisation führt. Siehe dazu auch Kapitel 02 – Aufbau und Anforderungen.

Beispielaufbau einer Anwendbarkeitserklärung

Ressourcen

Die Einführungsphase eines ISMS erstreckt sich in der Regel über einen Zeitraum von bis zu 12 Monaten. Bei größeren Unternehmen oder komplexeren Organisationsstrukturen kann die Einführungszeit auch bis zu 24 Monate betragen.

Typische Budgetposten in dieser Phase sind

- Externe Beratung: Die Beauftragung von Beratern oder Sicherheitsexperten, die bei der Implementierung helfen.

- Interner Aufwand: Das Engagement und der Zeitaufwand der für die Informationssicherheit verantwortlichen Person(en) – häufig wird eine Rolle wie Informationssicherheitsbeauftragter (ISB) oder Chief Information Security Officer (CISO) benannt.

- Aufbau von Know-how: Dies kann Schulungen, Zertifizierungskurse und Workshops für Mitarbeiter umfassen.

- Implementierung von Sicherheitsmaßnahmen: Je nach aktueller Sicherheitslage des Unternehmens kann dies die Anschaffung von Sicherheitstechnologien oder die Anpassung bestehender Systeme bedeuten.

- Zertifizierungsaudit: Die Kosten für das Audit selbst, das von einer unabhängigen Zertifizierungsstelle durchgeführt wird, sowie alle dafür notwendigen Vorbereitungen.

Im Zusammenhang mit einem Informationssicherheitsmanagementsystem (ISMS) ist es unerlässlich, die notwendigen Ressourcen für die Implementierung und den laufenden Betrieb des ISMS genau zu definieren. Die Verantwortung für die Bereitstellung und Überwachung dieser Ressourcen liegt bei der Unternehmensleitung.

Wichtig: Ein strukturiertes Vorgehen bei der Ressourcenplanung ist entscheidend. Es wird empfohlen, den Ressourcenbedarf so detailliert wie möglich zu planen. Der kontinuierliche Soll-Ist-Vergleich dient nicht nur dazu, Abweichungen frühzeitig zu erkennen, sondern auch als fundierte Grundlage für Gespräche mit der Geschäftsführung. Mit klaren Daten und Fakten kann dann überzeugend dargelegt werden, ob und warum zusätzliche Ressourcen notwendig sind, um das ISMS effektiv zu implementieren und zu betreiben.

Informationssicherheitsbeauftragte*r / Chief Information Security Officer (CISO)

Als zentrale Rolle im ISMS sollte ein*e Informationssicherheitsbeauftragte*r benannt werden. Die verantwortliche Person ist für alle Belange der Informationssicherheit in der Institution verantwortlich. Bei der Benennung sind insbesondere zwei Faktoren zu berücksichtigen: Zum einen muss die Person über die notwendige Kompetenz verfügen. Dieser Kurs ist ein guter Anfang, aber am besten kann dies durch Zertifikate im Bereich der Informationssicherheit nachgewiesen werden. Der zweite wichtige Punkt ist, dass es keine Interessenskonflikte bei der Rollenverteilung geben darf.

Typische Rollenkonflikte bestehen z.B. bei den folgenden Kombinationen:

| Rolle A | Rolle B | Beispiel-Konflikt |

|---|---|---|

| Informationssicherheitsbeauftragte*r | IT-Leitung | Die IT-Leitung könnte bei dem Wunsch, möglichst viele neue Features zu liefern, die Informationssicherheit zu niedrig priorisieren. |

| Informationssicherheitsbeauftragte*r | Datenschutzbeauftragte*r | Wenn es um das Sichern und Auswerten von Loginformationen geht, ist die Informationssicherheit in der Regel daran interessiert, möglichst viele Informationen lange einsehen zu können. Das könnte im Widerspruch mit den Interessen der / des Datenschutzbeauftragten stehen. |

| Informationssicherheitsbeauftragte*r | Mitglied der Geschäftsleitung | Für ein Mitglied der Geschäftsleitung, könnte in der Praxis, die angemessene Verteilung der eigenen Ressourcen im Konflikt mit der Informationssicherheit stehen. |

Gerade in kleineren Unternehmen ist es nicht immer möglich diese Interessenkonflikte vom Start weg zu vermeiden. In diesem Fall könnte auch ein Gremium aus mehreren Personen die Rolle der Informationssicherheitsbeauftragten übernehmen, bis jemand passendes unter den Mitarbeitern gefunden worden ist. Dabei ist es aber wichtig, das Risiko des Interessenkonflikts zu bewerten und kontinuierlich zu hinterfragen.

Typische Aufgaben eines CISO

Er oder Sie:

- stimmt die Informationssicherheitsziele mit den Unternehmenszielen ab.

- erstellt die Leitlinie zur Informationssicherheit und stimmt diese mit der Leitungsebene ab.

- stellt sicher, dass die abgestimmte Leitlinie zur Informationssicherheit allen Mitarbeitern bekannt gegeben wird.

- verantwortet den Aufbau, Betrieb und Weiterentwicklung der Informationssicherheitsorganisation.

- erstellt und schreibt das Informationssicherheitskonzept fort und passt dieses auch an neue gesetzliche Gegebenheiten an.

- erstellt und erlässt Richtlinien und Regelungen die Informationssicherheit betreffend.

- berät die Leitungsebene in allen Fragen der Informationssicherheit.

- berichtet relevante die Informationssicherheit betreffende Vorkommnisse an die Leitungsebene bzw. an die im Rahmen des Informationssicherheitsmanagement des Bundes definierten Stellen.

- berichtet der Leitungsebene regelmäßig über den aktuellen Stand der Informationssicherheit.

- initiiert und kontrolliert die Umsetzung von Informationssicherheitsmaßnahmen.

- koordiniert zielgruppenorientierte Sensibilisierungs- und Schulungsmaßnahmen zum Thema Informationssicherheit.

- übernimmt die Leitung der Analyse und Nachbearbeitung von Informationssicherheitsvorfällen.

Asset Management

Beim Asset Management geht es im Wesentlichen darum, den Überblick über die vorhandenen Unternehmenswerte (Assets) zu behalten. Denn nur wer weiß, was er hat, kann es auch schützen.

Die Norm ISO 27001 verlangt, dass alle Assets, die relevante Informationen enthalten, identifiziert, dokumentiert und einem Verantwortlichen zugeordnet werden. Jedes dieser Assets muss auch klassifiziert werden, um zu bestimmen, welchen Schutz es benötigt und welchen Wert es für das Unternehmen hat.

Wahrscheinlich gibt es in deinem Unternehmen bereits verschiedene Quellen, die Informationen über Assets enthalten. Vielleicht findest du Details über Smartphones und Laptops im Mobile Device Management oder im HR-Tool. Informationen über Server und Speicher sind möglicherweise im Monitoring oder in einer Cloud-Übersicht verfügbar.

Es empfiehlt sich, auf einer übergeordneten Ebene eine Liste zu erstellen, die Informationen wie Verantwortlichkeiten und Klassifizierungen für die Assets dokumentiert. Arbeite dabei immer in Gruppen, dies ermöglicht eine strukturierte und effiziente Verwaltung. Beispiele für Asset-Gruppen sind:

- Laptop (Mitarbeiter): Dazu können normale Büro-Laptops gehören, die von Mitarbeitern für alltägliche Aufgaben wie E-Mail, Dokumentenerstellung und -bearbeitung sowie zum Surfen im Internet verwendet werden.

- Laptop (Entwickler): Diese Laptops können mit spezieller Software, erhöhter Speicherkapazität oder Sicherheitsanforderungen ausgestattet sein, um die Entwicklung von Software oder Anwendungen zu unterstützen.

- AWS-Infrastruktur: Dazu gehören alle Ressourcen, die über Amazon Web Services (AWS) bereitgestellt werden, wie EC2-Instanzen, S3-Buckets, RDS-Datenbanken usw.

- Netzwerk: Dies könnte die physische Infrastruktur (Router, Switches, Firewalls) umfassen, die zur Verbindung und zum Schutz von IT-Systemen innerhalb eines Unternehmens verwendet werden.

- Mobile Endgeräte: Dazu gehören alle Smartphones, Tablets und andere mobile Geräte, die von Mitarbeitern für geschäftliche Zwecke genutzt werden.

Mit einem strukturierten Asset Management behält man stets den Überblick über alle Unternehmenswerte und stellt sicher, dass diese entsprechend den Anforderungen der ISO 27001 angemessen geschützt sind.

Sicherheitsziele und KPIs

Sicherheitsziele sind wichtig, um die Richtung des ISMS innerhalb der Organisation zu bestimmen und eine kontinuierliche Verbesserung sicherzustellen. Leite die Sicherheitsziele von den Unternehmenszielen ab und stimme sie anschließend mit dem Management ab. Sicherheitsziele sollten zudem möglichst SMART sein: spezifisch, messbar, akzeptiert, realistisch, terminiert.

Zur Messung der Wirksamkeit des ISMS ist es notwendig, Kennzahlen zu definieren und diese regelmäßig zu messen. So erhält man Aussagen über die tatsächliche Sicherheit der Organisation. Diese Kennzahlen werden auf Basis der Sicherheitsziele, der gesetzlichen Vorgaben und des Schutzbedarfs definiert und auch als Key Performance Indicators (KPI) bezeichnet. Die Kennzahlen werden im Rahmen der Managementbewertung dargestellt und analysiert, um gegebenenfalls durch weitere Maßnahmen eine Verbesserung zu erreichen.

Ableitung sinnvoller KPI

Unternehmensziel: Kundenzufriedenheit durch volle DSGVO Compliance

Sicherheitsziel: Etablierung eines ISMS zur Steigerung des Sicherheitsniveaus im Unternehmen

KPI: Durchschnitts-Reifegrad der 114 Controls der ISO27001 Norm entspricht >= 1

Beispiele für Informationssicherheitsziele

- Sensibilisierung aller Beschäftigten der Organisation in Bezug auf das Thema Informationssicherheit

- Gewährleistung der Zutrittssicherheit zum Datacenter

- Verfügbarkeit von 99,9 % der Datenanbindungen

- Frühzeitiges Erkennen von Sicherheitsvorfällen

- Stetige Steigerung des ISMS-Reifegrads

- Erfüllung der Kundenforderungen an die Vertraulichkeit seiner Daten

- Vollständige Dokumentation der Betriebsverfahren zur Sicherstellung der Verfügbarkeit

- Zuverlässige Unterstützung der Geschäftsprozesse durch die Informationstechnologien

- Sicherstellung der Kontinuität der Arbeitsabläufe innerhalb der Organisation

- Kontinuierliche Identifizierung, Bewertung und Behandlung von Risiken für die Informationssicherheit

TL;DR

- Der Anwendungsbereich dient als Grundlage für die weitere Ausgestaltung des ISMS in einer Organisation. Hier wird definiert was Bestandteil des Managementsystems sein soll und was nicht.

- Die Rolle des Informationssicherheitsbeauftragten sollte an eine Person vergeben werden, welche über die notwendige Kompetenz verfügt und in keinem Interessenkonflikt mit den anstehenden Aufgaben steht.

- Mach dir bewusst: Ein ISMS ist nicht von heute auf morgen aufgebaut. Überlege dir, was du für den Aufbau benötigst. Im weiteren Verlauf dieses Kurses bekommst du dafür einen besseren Überblick.

- Verfolge die mit der Geschäftsführung abgestimmten Sicherheitsziele und messe die Erfüllung über KPIs.