Risikomanagement gemäß ISO 27001

Die Anforderungen an ein Risikomanagement gemäß ISO 27001 sind im Managementrahmen der Norm beschrieben. Grundsätzlich wird gefordert, einen Prozess zu schaffen, in dessen Rahmen die Informationssicherheitsrisiken identifiziert und bewertet werden, um damit „die analysierten Risiken für die Risikobehandlung zu priorisieren”.

Das Ganze muss natürlich auch bei Wiederholung zu „konsistenten, gültigen und vergleichbaren Ergebnissen” führen. Dafür ist es im ersten Schritt wichtig, das eigene Vorgehen zum Risikomanagement in einer Richtlinie festzulegen. Die Richtlinie sollte dabei mindestens die folgenden Punkte beinhalten.

- Ermittlung der Risiken

- Bewertung der Risiken

- Risikobehandlung

- Berichtswesen/Reporting

Über die Methode zur Risikoanalyse schweigt sich die ISO 27001 ansonsten größtenteils aus, was einem in der Umsetzung viele Freiheiten bietet – aber eben auch wenig Unterstützung. Hilfe kann hier die ergänzende ISO 27005 oder das Bundesamt für Sicherheit in der Informationstechnologie (BSI) mit seiner Methode im BSI-IT-Grundschutz bieten. Für KMU bietet sich eine Kombination dieser beiden Methoden an. So kann von der Flexibilität der ISO-Normen und den Vorlagen sowie den unterstützenden Informationen des BSI profitiert werden. Ein möglichst schlanker Risikomanagementprozess, der aber eben zu „konsistenten, gültigen und vergleichbaren Ergebnissen” führt könnte grob wie folgt aussehen.

Risiken identifizieren

Die Ermittlung der Risiken kann z.B. im Zuge des Workshops stattfinden. Dabei sollte auf die Erfahrung und das Wissen der jeweiligen Experten aus der IT und anderen relevanten Bereichen zurückgegriffen werden. Besonders wertvoll kann hier der Input von Entwicklern, IT-Administratoren aber auch von Product- und Process-Ownern sein.

Zur Ermittlung der Risiken werden dann verschiedene Gefährdungen betrachtet, die einen Einfluss auf die eigenen Kerngeschäftsprozesse sowie die dazugehörigen bzw. notwendigen IT-Systeme, Anwendungen oder auch Räume und Gebäude haben können. Ein Risiko tritt ein, wenn eine Verletzung der Schutzziele (Vertraulichkeit, Verfügbarkeit, Integrität) droht. Risiken können zum einen von den eigenen Experten stammen oder einem vordefinierten Gefährdungskatalog entnommen werden.

Hierbei können die elementaren Gefährdungen des BSI IT-Grundschutz ein hilfreiches Instrument sein. Sie beschreiben strukturiert mögliche Gefährdungen für die Kategorien:

- Höhere Gewalt wie Personalausfall, Unwetter, Ausfall von Lieferanten, technische Katastrophen

- Organisatorische Mängel wie mangelhafte Kontrollen, unzureichende Dokumentation, Fehlen von Regelungen

- Menschliche Fehlhandlungen wie Fehlbedienungen, Fehlverhalten

- Technisches Versagen wie Ausfall von IT-Systemen, Stromausfall

- Vorsätzliche Handlungen wie Missbrauch, Vandalismus, Diebstahl

Im Workshop zur Risikoanalyse sollte die „80:20-Regel“ gelten. Da ohnehin nicht jeder mögliche Sachverhalt betrachtet werden kann, sollten immer die wahrscheinlichsten Risiken und die plausibelsten Lösungen im Vordergrund stehen.

Risiken bewerten

Wichtig ist, sich vorab Gedanken über ein Schema zur Risikobewertung zu machen. Nur so kann man zu vergleichbaren Ergebnissen kommen und eine Priorisierung der identifizierten Risiken für die Risikobehandlung erreichen. Zur Risikobewertung gibt es in der ISO-27001-Norm tatsächlich auch grobe Vorgaben. Und zwar geht es darum, die Folgen bei Eintritt (Schadenshöhe) sowie die Eintrittswahrscheinlichkeit der identifizierten Risiken abzuschätzen. Weiter ins Detail geht die Norm an dieser Stelle nicht.

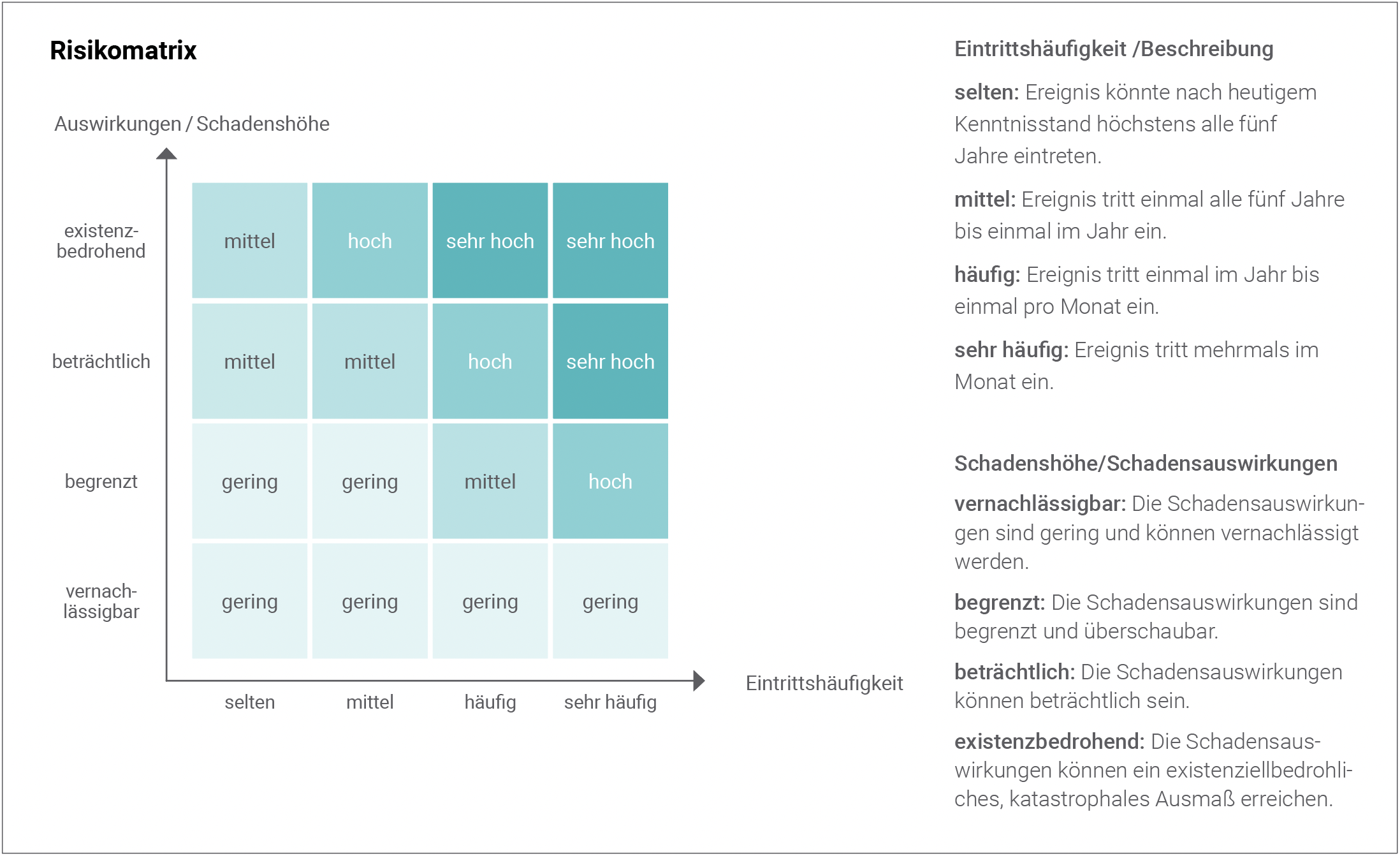

Gängig und auch vom BSI vorgeschlagen ist ein vierstufiges Modell zur Bewertung der beiden Einflussgrößen Schadenshöhe und Eintrittswahrscheinlichkeit (siehe folgender Infokasten). Um eine Vergleichbarkeit der Risiken zu erreichen, können diese in einer Risikomatrix eingestuft werden. Der so ermittelte Risikowert gibt einen Hinweis darauf, welche Risiken bei der Behandlung bevorzugt werden sollten.

Risiken behandeln

Ein risikobasiertes Vorgehen zur Behandlung bedeutet, sich zuerst den größten Risiken zu widmen. Eine sinnvolle Herangehensweise wäre, sich auf die „hohen” und „sehr hohen” Risiken zu konzentrieren und die übrigen Risiken als akzeptiert zu betrachten.

Klassische Möglichkeiten zum Umgang mit einem Risiko sind:

- Risikovermeidung (Einstellen bzw. Anpassen einer Tätigkeit)

- Risikoreduktion (Ermittlung von Sicherheitsmaßnahmen)

- Risikotransfer (z. B. Versicherung)

- Risikoakzeptanz (die Geschäftsführung trägt die Risiken)

Für jedes hohe und sehr hohe Risiko sollte eine der genannten Behandlungsoptionen in einem Risikobehandlungsplan festgelegt werden.

Die Ergebnisse des Risikomanagements sowie der Behandlungsplan sollten Bestandteil der jährlichen ISMS-Berichterstattung an die Geschäftsführung sein.

TL;DR

- Ein risikobasiertes Vorgehen ist in einem ISMS entscheidend. Als Ergebnis des Risikomanagements sollte eine Liste mit Risiken herauskommen, Anhand der wir entscheiden können, welche Risiken bevorzugt behandelt werden sollten. Spoiler: die Großen!

- Greife zur Identifikation von Risiken auf das Wissen der internen Experten zurück. In den meisten Köpfen schlummert sicherlich das ein oder andere Risiko, welches zu Papier gebracht werden sollte.

- Um eine Priorisierung für die Behandlung von Risiken zu erreichen ist die Bewertung der beiden Einflussgrößen Eintrittswahrscheinlichkeit und Schadenshöhe sinnvoll.

- Zur Behandlung von Risiken stehen typischerweise vier Optionen zur Auswahl: Risikovermeidung, Akzeptanz, Reduktion und der Transfer von Risiken.